Jak usunąć Trojan

Ta strona ma na celu pomóc w usunięciu złośliwego oprogramowania Fileless. Te instrukcje usuwania złośliwego oprogramowania Fileless pracy dla każdej wersji Windows.

Jest jednym z najbardziej szeroko rozłożonych i obawiał się typu malware, które można napotkać koń Trojan. Te złośliwe programy są ulubionym narzędziem większości hakerów i cyberprzestępców, niezależnie od ich celem. Głównym tego powodem jest niesławny wszechstronność tego rodzaju wirusów. Trojans nadaje się do bardzo różnorodnych zadań nielegalnych i szkodliwych i w następującym artykule omówimy niektóre z ich najbardziej typowych zastosowań.

Niedawno nowy program tego typu została wydana pod nazwą Fileless, co jest prawdopodobne, jeszcze bardziej zaawansowane i ulepszone w porównaniu do swoich poprzedników. Który jest dlaczego wierzymy, że nasi czytelnicy muszą być dobrze poinformowani o co Fileless i Trojans są w stanie, jak dostać się do jednego komputera i jakie są najlepsze metody, aby zapobiec inwazji systemu. Również dół poniżej głównej części artykułu, każdy jednej z ty, który miał już ich maszyny, zaatakowany przez szkodliwe oprogramowanie można znaleźć szczegółową instrukcję, która poprowadzi Cię przez różne etapy jak potencjalnie można znaleźć i usunąć paskudne program z Twojego komputera. Jednak pamiętać, że zaleca się, że przeczytać następujące akapity pierwszy, a następnie przejść do przewodnika zamiast pędzi prosto za to bez czytania resztę informacji, że mamy do zaoferowania. Po tym wszystkim są dobrze poinformowani jest kluczem do pomyślnego i skutecznie do czynienia z wszelkiego rodzaju złośliwego lub niechcianego oprogramowania.

Pobierz za darmo narzędzie do usuwaniaAby usunąć TrojanJakie są niebezpieczeństwa związane z konia Trojan?

Jak wspomniano powyżej, istnieje mnóstwo potencjalnych szkód lub niechcianych zadań to typowe Trojan konia można wykonać raz wewnątrz komputera. Najważniejsze jest to, że jeśli Trojan atak się powiedzie, haker może uzyskać nieograniczony dostęp do całej zawartości komputera. Oto niektóre z najczęstszych zastosowań złośliwego oprogramowania, takich jak Fileless, że można oczekiwać.

- Szpiegostwo – tych niesławny PC wirusy są bardzo często używane jako narzędzia szpiegostwa. Haker może zatrudniać różnych metod do szpiegowania ich ofiarą, z których niektóre są klawiszy rejestrowania, monitorowania, co dzieje się na ekranie lub nawet przy użyciu własne kamery aby zobaczyć bezpośrednio do pokoju. To powinno być oczywiste ile potencjalnej szkodliwości tego wszystkiego może przynieść. Poprzez rejestrowanie klawiszy i ekranu monitorowania, karnego można uzyskać cenne informacje na temat kont internetowych i nawet uzyskać do nich dostęp, i nie trzeba nawet wzmianki jak przeszkadzających i problematyczne byłoby, jeśli to ktoś może Ciebie szpiegować za pośrednictwem kamery internetowej.

- Kradzieży danych i pieniędzy – jak już powiedzieliśmy, Trojan konia można udzielić pełnego dostępu do wszystkich danych. To może pozwolić cyberprzestępcy do uzyskania cennych informacji, które może są przechowywane na dysku twardym lub nawet swoje konta w chmurze. Poza tym za pomocą klawiszy logowania Metoda, haker może wprowadzić konta bankowego i wyodrębnić wszystkie pieniądze, bez Ciebie nawet wiedząc o tym aż będzie za późno. Szantażuje Jeśli masz poufnych danych na komputerze użytkownika jest również opcja, która nie można umniejszać. Wiem, że hakerzy będą szukać co możliwe wykorzystać przewagę i dostać to, czego chcą od Ciebie.

- Górnictwo i botnet – inną możliwością jest, że przestępcy próbują korzystać z zasobów komputera dla osobistych korzyści. Niektóre Trojans można włączyć komputer w bot górnictwo, który będzie używać wszystkich dostępnych zasobów systemowych w celu wygenerowania bitcoins, które wysyłane bezpośrednio do hakera, który jest za pomocą wirusa. Inną możliwością jest, że urządzenie pobiera zamienił spam bot, który zmusi go do wysyłania spamu i linki bez Ciebie jest w stanie go zatrzymać.

- Backdoor-oprócz wszystkie mamy już wspomniano, szkodliwe programy takie jak Fileless może służyć jako backdoor do systemu dla innego złośliwego oprogramowania, takich jak złośliwe Ransomware. Metoda ta podstępna do innego złośliwego oprogramowania uzyskać wewnątrz komputera jest niezwykle trudne, ponieważ istnieje niemal nie sposób, aby rozpoznać i zidentyfikować zagrożenia, aż szkoda już zostało zrobione.

Znaczenie pobyt bezpieczny

Istnieje wiele innych możliwych szkodliwych skutków, które Trojan koń może mieć na swój system i zabezpieczenia wirtualnych. W związku z tym pobyt, bezpieczne i chronione jest niezwykle ważne. Oprócz wszystkich potencjalnych problemów, które mogą powodować Fileless również jest naprawdę trudne do wykrycia złośliwego oprogramowania, ponieważ Trojans trudno nawet wyświetlać żadnych objawów. Czasami może być spamu lub złośliwego wyglądające reklamy w przeglądarce lub ogólne spowolnienie PC, ale jeśli haker chce wirus pozostanie pod radar, byłoby bardzo trudne, aby coś z tym zrobić.

Ochrona systemu

Oto kilka przydatnych wskazówek, które mogą pomóc chronić prywatność w trybie online i wirtualnych zabezpieczeń przed atakami przyszłych malware. To na pewno znacznie lepiej uniknąć zarażone przez złośliwe Trojan niż trzeba znaleźć sposób, aby go potem usunąć.

- Zainstalować niezawodny program antywirusowy. Ponieważ Trojan koń wirusy są jednym z głównych problemów, które mogą napotkać użytkownicy surfując w sieci, zabezpieczeń oprogramowania firm robią wszystko, aby ich produkty na bieżąco z najnowszymi wersjami Trojan konia przed złośliwym oprogramowaniem, które są tworzone.

- Nie przejdź do lub pobrania zawartości z dowolnej strony zacienionym wyglądający, nielegalne lub niejasne. Wbijajcie do zaufanych i renomowanych witryn jest najlepszą rzeczą jaką można zrobić, aby utrzymać swój system, bezpieczny i czysty od wszelkich potencjalnie szkodliwe oprogramowanie.

- Należy unikać otwierania wszelkich podejrzanych hiperłącza lub e-maile, nawet jeśli zostały one wysłane przez kogoś, kogo znasz. Po tym wszystkim nigdy nie wiesz, jeśli komputer nie został przekształcony w Harvester przez jakiś paskudny wirus.

Krok 1: Usunięcie Trojan programy z komputera

Po pierwszej części instrukcji, będzie mógł śledzić i całkowicie pozbyć się intruzów i zakłóceń:

- Aby zakończyć Trojan aplikacji od systemu, skorzystaj z instrukcji, które ci:

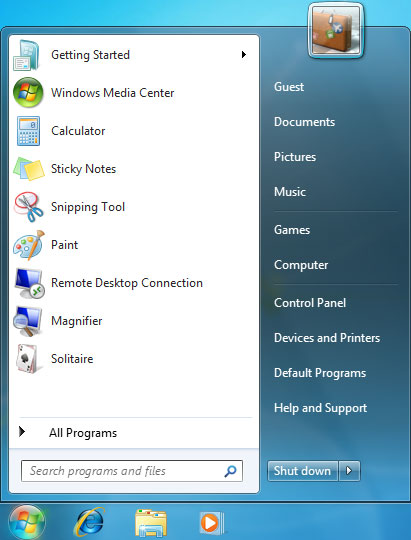

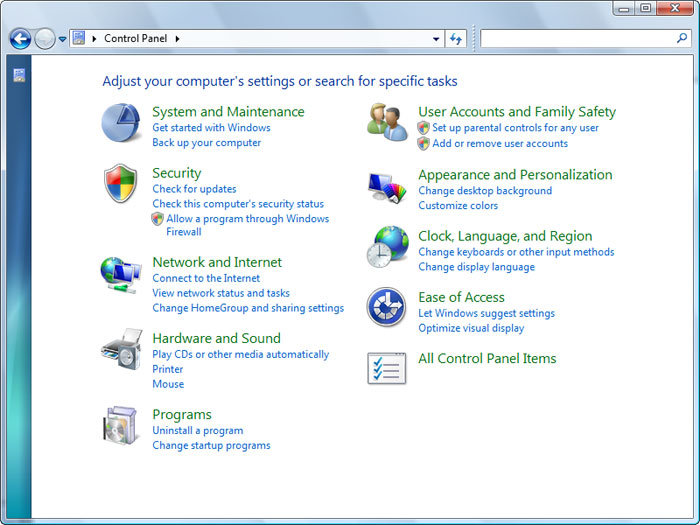

- Windows XP/Vista/7:Wybrać przycisk Start , a następnie przejść do Panelu sterowania.

Pobierz za darmo narzędzie do usuwaniaAby usunąć Trojan

Pobierz za darmo narzędzie do usuwaniaAby usunąć Trojan

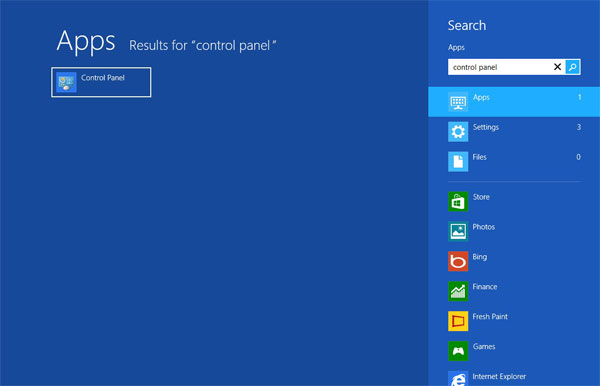

- Systemu Windows 8: Kursor myszy przeniósł się do prawej krawędzi. Wybierz Szukaj i rozpocząć wyszukiwanie „panel sterowania„. Inny sposób się tam dostać to zrobić kliknij prawym przyciskiem myszy na gorąco rogu w lewo (po prostu przycisk Start) i przejść do Panelu sterowania wybór.

Jak dostać się do Panelu sterowania, a następnie poszukaj sekcji programy i wybierz Odinstaluj program. W przypadku panelu sterowania jest Używany widok widok klasyczny, należy nacisnąć dwa razy na programy i funkcje.

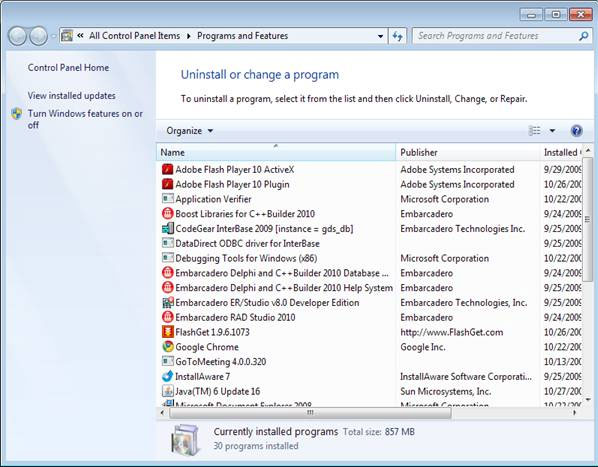

Gdy programy i funkcje/odinstalować Program Windows pojawia się, spójrz na liście, o której mowa, znaleźć i odinstalować jeden lub wszystkie programy Znalezione:

- Trojan; HD-Total-Plus; RemoveThaeAdAopp; UTUobEAdaBlock; SafeSaver; SupTab;

- ValueApps; Lizak; Oprogramowanie zaktualizowanej wersji; DP1815; Odtwarzacz video; Konwertować pliki za darmo;

- Plus-HD 1,3; BetterSurf; Zaufanych sieci Web; PassShow; LyricsBuddy-1; Yupdate4.flashplayes.info 1.2;

- Media Player 1.1; Bull oszczędności; Feven Pro 1.1;Websteroids; Bull oszczędności; 3.5 HD-Plus;Re-markit.

Ponadto należy odinstalować dowolnej aplikacji, który został zainstalowany krótki czas temu. Aby znaleźć te niedawno zainstalowany applcations, naciśnij na Zainstalowane na sekcji i tutaj zbadania na podstawie dat zostały zainstalowane programy. Weź lepiej przyjrzeć się tej liście po raz kolejny i odinstalować wszelkie nieznanego programu.

Zdarza się również, że nie może znaleźć żadnego z wyżej wymienionych programów, które były zaleca, aby odinstalować. Jeśli zdajesz sobie sprawę, że nie uznają żadnych programów niewiarygodne i skryte, należy wykonać następujące kroki w tej instrukcji odinstalowania.

Krok 2: Odinstaluj Trojan wyskakujące okienka z przeglądarek: Internet Explorer, Firefox i Google Chrome

Usuń Trojan reklam pop-up z Internet Explorer

Opierając się na świadczonych porad może mieć swój browsres przyniósł powrót do normalnego stanu. Tutaj są wskazówki dla Internet Explorer:

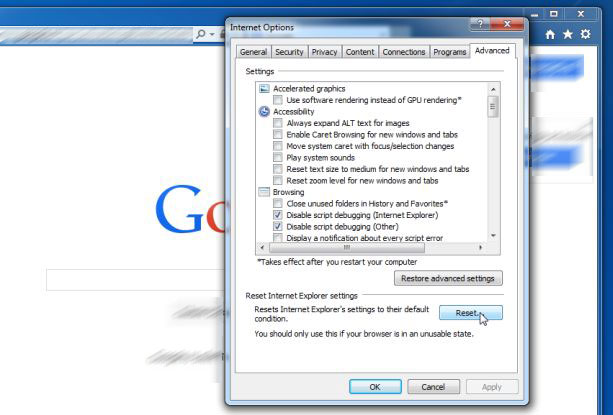

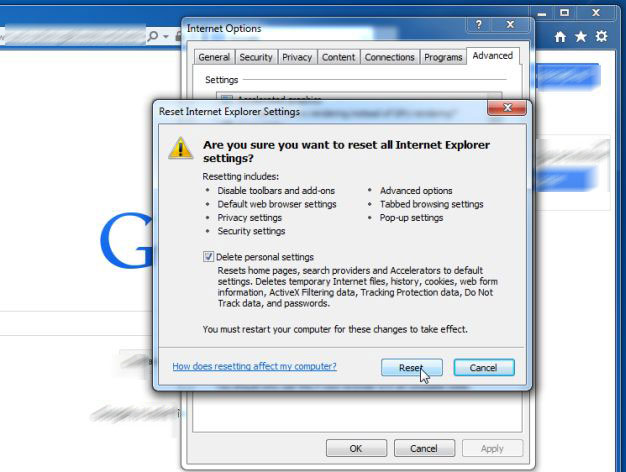

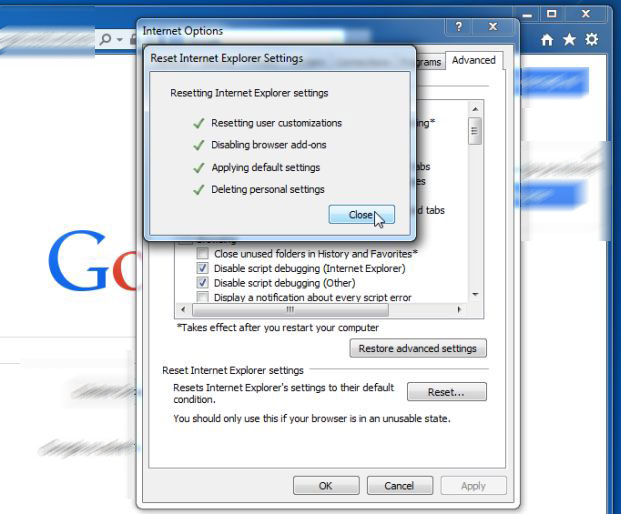

- Przejdź do Internet Explorer, naciśnij na narzędzi ikonę (z prawej strony). Znajdz sobie na Opcje internetowe.

- W tej sekcji naciśnij zakładkę Zaawansowane i kontynuować Badanie.

- Jak zresetować ustawienia Internet Explorer sekcji, pójść usunąć osobiste ustawienia pola i iść do przodu, aby zresetować.

- Jak widać, że zadanie zostało zakończone, wybierz polecenie Zamknij wybór dla działań, które mają być potwierdzone. „Do końca, zamknąć i ponownie otworzyć przeglądarkę.

Wyeliminować Trojan reklam pop-up z Mozilla Firefox

Jeśli Przeglądarka Mozilla Furefox w systemie jakoś jest uszkodzony z powodu wejścia wirusów, należy restrore go. Innymi słowy przywracanie oznacza zresetować przeglądarkę do stanu podstawowego. Nie należy martwić się jak twój osobisty wybór w przeglądarce będzie bezpieczny, np. historia, zakładki, hasła i itp.

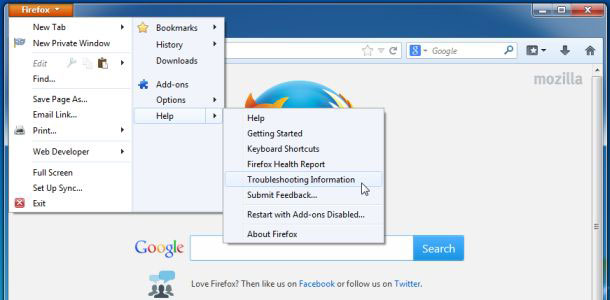

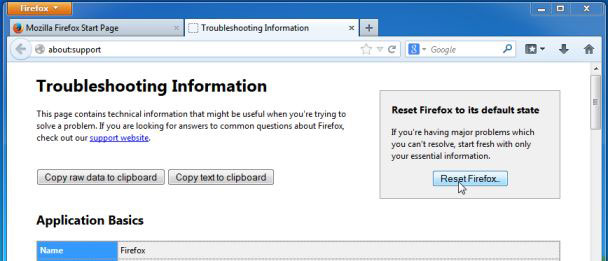

- Podczas gdy jesteś na Firefox, naciśnij przycisk Firefox, poruszania się po menu Pomoc i wybierz Informacje dla rozwiązywania problemów.

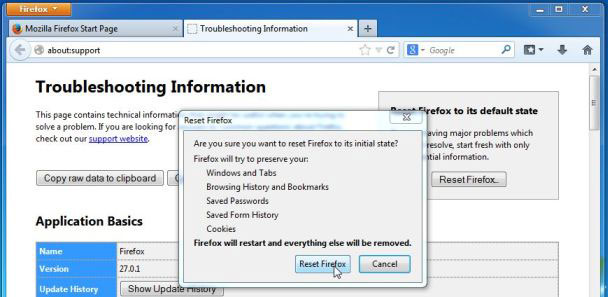

- A na tej stronie, wybrać Reset Firefox (po prawej).

- Prowadzić z Reset Firefox w oknie apperaing.

- Teraz przeglądarka zostanie przywrócony do ustawień domyślnych. Po zakończeniu procesu, zobaczysz listę importowane dane. Zatwierdzenie przez wybór wykończenia.

Ważne: jak przywrócić przeglądarka została przeprowadzona, poinformował, że stary profil Firefox zostanie zapisany w folderze stare Firefox dane znajdujące się na pulpicie systemu. Może trzeba ten folder lub po prostu może go usunąć, ponieważ posiada swoje prywatne dane. W przypadku, gdy badanie nie był udany, mają ważne pliki kopiowane z powrotem wspomnianej folderów.

Usunąć reklamy pop-up Trojan od Google Chrome

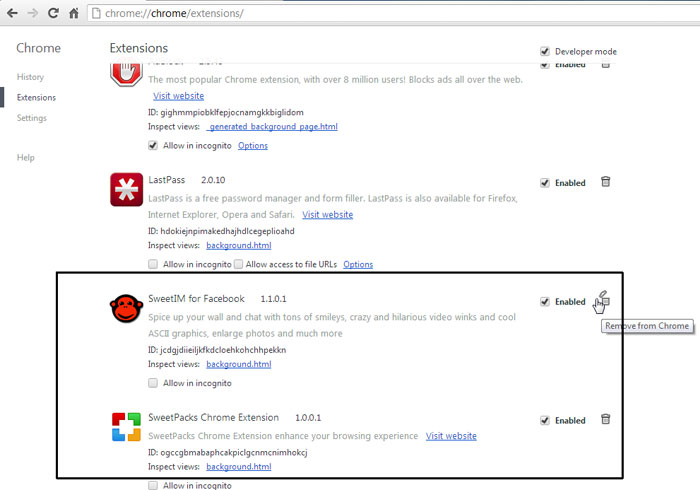

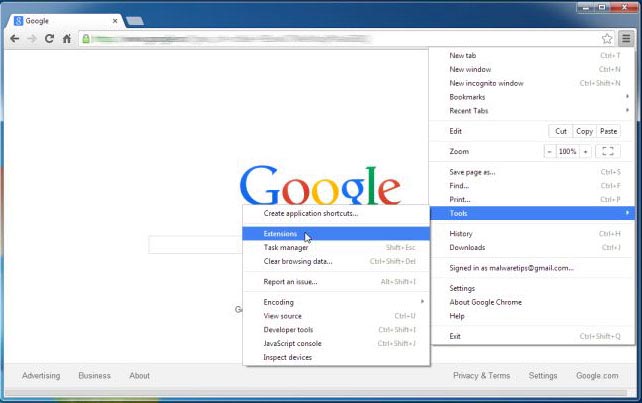

Pobierz za darmo narzędzie do usuwaniaAby usunąć Trojan- Znaleźć i naciśnij przycisk menu Chrome (narzędzi przeglądarki), a następnie wybierz Narzędzia. Nadal z rozszerzeniami.

- W tej zakładce można delele ane nieznanych wtyczek naciskając na ikonę kosza. Co ważniejsze, mają wszystkie lub jeden z tych programów usunięte: Trojan, HD-Total-Plus, SafeSaver, DP1815, odtwarzacz wideo, konwersji plików za darmo, 1.3 Plus-HD, BetterSurf, Media Player 1.1, PassShow, LyricsBuddy-1, Yupdate4.flashplayes.info 1.2, Media Player 1.1, oszczędności Bull, Feven Pro 1.1, Websteroids, Bull oszczędności, HD-Plus 3.5.

* WiperSoft scanner, published on this site, is intended to be used only as a detection tool. More info on WiperSoft. To use the removal functionality, you will need to purchase the full version of WiperSoft. If you wish to uninstall WiperSoft, click here.